Lesezeit

2 Minuten

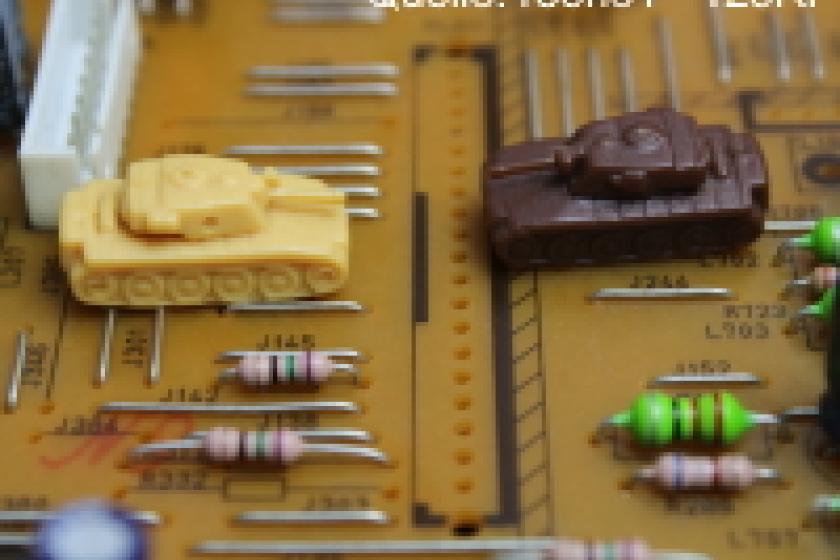

Kritische Infrastrukturen im Cyberkrieg

Internationale Konflikte werden längst nicht mehr nur auf dem Land, zu Wasser oder in der Luft ausgetragen. Mit dem Cyberspace ist eine neue Dimension der Kriegsführung hinzugekommen. Dies zeigt sich auch aktuell: So geraten ukrainische Netzwerke ins Visier russischer Hacker, während private Akteure wie Anonymous Russland mit Hackbacks drohen. Unser Beitrag beleuchtet, wie sich die Zukunft der staatlichen Cybersicherheit vor diesem Hintergrund verändert, insbesondere wenn diese – etwa in der NATO – international organisiert ist.

Am 24. Februar 2022 startete der russische Einmarsch in die Ukraine. Einige Stunden zuvor war der Konflikt jedoch schon in vollem Gange – im digitalen Raum. Russische Hacker führten gezielte Angriffe auf ukrainische Netzwerke durch, um die Kommunikation und Handlungsfähigkeit des ukrainischen Militärs zu schwächen. Für die Ukraine war dies keine Überraschung. Sie kämpfte seit Jahren gegen russische Angriffe im Cyberspace.

Als der Konflikt bereits in vollem Gange war, versuchten sich Hacktivists an Gegenschlägen. Belarussische Hacker wollten die belarussische Eisenbahn lahmlegen, um den russischen Vormarsch ins Stocken zu bringen. Das Hackerkollektiv Anonymous erklärte sogar, dass es sich in einer Kampagne gegen Putin befände und DDoS-Attacken vorbereiten würde. Staatliche Sicherheit wird also immer häufiger auch im Cyberspace bedroht. Dabei gibt es einige spannende Entwicklungen, die Staaten beachten müssen, wenn sie ihre Sicherheit weiter aufrechterhalten wollen.

Mehr Abwehrkraft dank Automatisierung und KI

Automatisierung und Künstliche Intelligenz sind inzwischen in den Alltag vieler Menschen eingekehrt. Für Entwickler, Administratoren und CISOs gehört sie schon länger fest zu Repertoire der eigenen IT-Infrastruktur. Viele Cybersecurity-Unternehmen, insbesondere Startups, machen sich die Fähigkeiten künstlicher Intelligenz zunutze. Dadurch, dass sie häufig schneller reagiert als ein Mensch und durchgehend im Einsatz ist, betrachten sie viele als möglichen Ausweg in Zeiten von Fachkräftemangel in der IT-Branche.

So wird klassische Endpoint Detection & Response (EDR) immer häufiger zu Extendend Detection & Response (XDR) umgebaut. Der Vorteil: Selbst kleinste Auffälligkeiten im Verhalten lassen sich durch KI erkennen. Dies ist insbesondere deshalb wichtig, da Angreifer sich immer öfter in Systeme einschleichen, dort aber nicht direkt zuschlagen, sondern zunächst abwarten und Informationen sammeln. Für klassische Antivirus Lösungen waren die Angreifer so keine Bedrohung.

Auch die Aufgaben von Red- und Blue-Teams vollziehen sich zunehmend automatisiert. Dies gilt insbesondere für staatliche Sicherheitssysteme. "State related Hacker" sind oft die Speerspitze neuer Angriffsmethoden. Gerade öffentliche Netzwerke müssen daher immer auf dem neuesten Stand gehalten werden. Umso kritischer ist daher die Tatsache, dass gerade in Deutschland viele öffentliche Systeme veraltet sind. Das zeigen die erfolgreichen Ransomware-Attacken auf öffentliche Netzwerke, wie jener auf die Verwaltung des Landkreises Anhalt-Bitterfeld im letzten Jahr. Nicht umsonst warnt das BKA eindringlich vor den Gefahren durch Cyberangriffe für Behörden. Insbesondere für Träger staatlicher Sicherheit sollten Automatisierungsstrategien also von zentraler Bedeutung bleiben.

Den Faktor Mensch nicht vergessen

Dabei sollte sich die Automatisierungseuphorie jedoch nicht ungebremst breit machen. Denn es gilt, den menschliche Faktor auch in einem zunehmend automatisierten Umfeld nicht zu vernachlässigen. Einerseits setzen Angreifer weiterhin auf menschliches Versagen als Kernstrategie. Dabei zeigen sich die Methoden ausgeklügelter und immer perfider. Social Engineering gehört inzwischen fest in den Werkzeugkasten vieler Hacker. Es unerlässlich, dass alle Organisationen ihre Mitarbeitenden gut schulen und immer auf dem neuesten Stand halten.

Zudem sollten Meldewege kurz sein und nicht negativ auf die Mitarbeiter zurückfallen. Denn Vorfälle, die nicht gemeldet werden, weil die betreffende Person Angst vor dem Urteil des Teams oder der Chefs hat, sind unbedingt zu vermeiden. Doch auch die Verteidigungsstrategien müssen den menschlichen Faktor im Auge behalten. Betrachten wir noch einmal das Beispiel der Red- und Blue-Teams. Selbst wenn diese voll automatisch funktionieren, braucht es menschliche Fachkräfte, die beispielsweise das Purple Teaming übernehmen , also die Performance der KI auswerten und entsprechende Handlungsempfehlungen kommunizieren.

ln/Gergely Lesku, Head of Business Development bei SOCWISE

Als der Konflikt bereits in vollem Gange war, versuchten sich Hacktivists an Gegenschlägen. Belarussische Hacker wollten die belarussische Eisenbahn lahmlegen, um den russischen Vormarsch ins Stocken zu bringen. Das Hackerkollektiv Anonymous erklärte sogar, dass es sich in einer Kampagne gegen Putin befände und DDoS-Attacken vorbereiten würde. Staatliche Sicherheit wird also immer häufiger auch im Cyberspace bedroht. Dabei gibt es einige spannende Entwicklungen, die Staaten beachten müssen, wenn sie ihre Sicherheit weiter aufrechterhalten wollen.

Mehr Abwehrkraft dank Automatisierung und KI

Automatisierung und Künstliche Intelligenz sind inzwischen in den Alltag vieler Menschen eingekehrt. Für Entwickler, Administratoren und CISOs gehört sie schon länger fest zu Repertoire der eigenen IT-Infrastruktur. Viele Cybersecurity-Unternehmen, insbesondere Startups, machen sich die Fähigkeiten künstlicher Intelligenz zunutze. Dadurch, dass sie häufig schneller reagiert als ein Mensch und durchgehend im Einsatz ist, betrachten sie viele als möglichen Ausweg in Zeiten von Fachkräftemangel in der IT-Branche.

So wird klassische Endpoint Detection & Response (EDR) immer häufiger zu Extendend Detection & Response (XDR) umgebaut. Der Vorteil: Selbst kleinste Auffälligkeiten im Verhalten lassen sich durch KI erkennen. Dies ist insbesondere deshalb wichtig, da Angreifer sich immer öfter in Systeme einschleichen, dort aber nicht direkt zuschlagen, sondern zunächst abwarten und Informationen sammeln. Für klassische Antivirus Lösungen waren die Angreifer so keine Bedrohung.

Auch die Aufgaben von Red- und Blue-Teams vollziehen sich zunehmend automatisiert. Dies gilt insbesondere für staatliche Sicherheitssysteme. "State related Hacker" sind oft die Speerspitze neuer Angriffsmethoden. Gerade öffentliche Netzwerke müssen daher immer auf dem neuesten Stand gehalten werden. Umso kritischer ist daher die Tatsache, dass gerade in Deutschland viele öffentliche Systeme veraltet sind. Das zeigen die erfolgreichen Ransomware-Attacken auf öffentliche Netzwerke, wie jener auf die Verwaltung des Landkreises Anhalt-Bitterfeld im letzten Jahr. Nicht umsonst warnt das BKA eindringlich vor den Gefahren durch Cyberangriffe für Behörden. Insbesondere für Träger staatlicher Sicherheit sollten Automatisierungsstrategien also von zentraler Bedeutung bleiben.

Den Faktor Mensch nicht vergessen

Dabei sollte sich die Automatisierungseuphorie jedoch nicht ungebremst breit machen. Denn es gilt, den menschliche Faktor auch in einem zunehmend automatisierten Umfeld nicht zu vernachlässigen. Einerseits setzen Angreifer weiterhin auf menschliches Versagen als Kernstrategie. Dabei zeigen sich die Methoden ausgeklügelter und immer perfider. Social Engineering gehört inzwischen fest in den Werkzeugkasten vieler Hacker. Es unerlässlich, dass alle Organisationen ihre Mitarbeitenden gut schulen und immer auf dem neuesten Stand halten.

Zudem sollten Meldewege kurz sein und nicht negativ auf die Mitarbeiter zurückfallen. Denn Vorfälle, die nicht gemeldet werden, weil die betreffende Person Angst vor dem Urteil des Teams oder der Chefs hat, sind unbedingt zu vermeiden. Doch auch die Verteidigungsstrategien müssen den menschlichen Faktor im Auge behalten. Betrachten wir noch einmal das Beispiel der Red- und Blue-Teams. Selbst wenn diese voll automatisch funktionieren, braucht es menschliche Fachkräfte, die beispielsweise das Purple Teaming übernehmen , also die Performance der KI auswerten und entsprechende Handlungsempfehlungen kommunizieren.

Seite 1: Mehr Abwehrkraft dank Automatisierung und KI

Seite 2: Verstärkte internationale Kooperation als Lösungsansatz

Seite 2: Verstärkte internationale Kooperation als Lösungsansatz

| Seite 1 von 2 | Nächste Seite >> |

ln/Gergely Lesku, Head of Business Development bei SOCWISE