Im Test: SolarWinds Hybrid Cloud Observability

SolarWinds bietet mit "Hybrid Cloud Observability" ein Monitoringwerkzeug an, das gleichermaßen Komponenten in Netzwerken on-premises und Installationen in der Cloud im Blick behalten kann. Im Einzelnen überwacht das Produkt Datenbanken und andere Anwendungen sowie die Verfügbarkeit und Leistung von Netzwerklösungen aller Art. Darüber hinaus ist Hybrid Cloud Observability auch dazu in der Lage, Zusammenhänge zu visualisieren, Abhängigkeiten hervorzuheben, Vorgänge zu automatisieren, Probleme zu beheben und Untersuchungen wie zum Beispiel Bandbreitenanalysen durchzuführen. Wir haben das Produkt im Testlabor unter die Lupe genommen.

von Dr. Götz Güttich

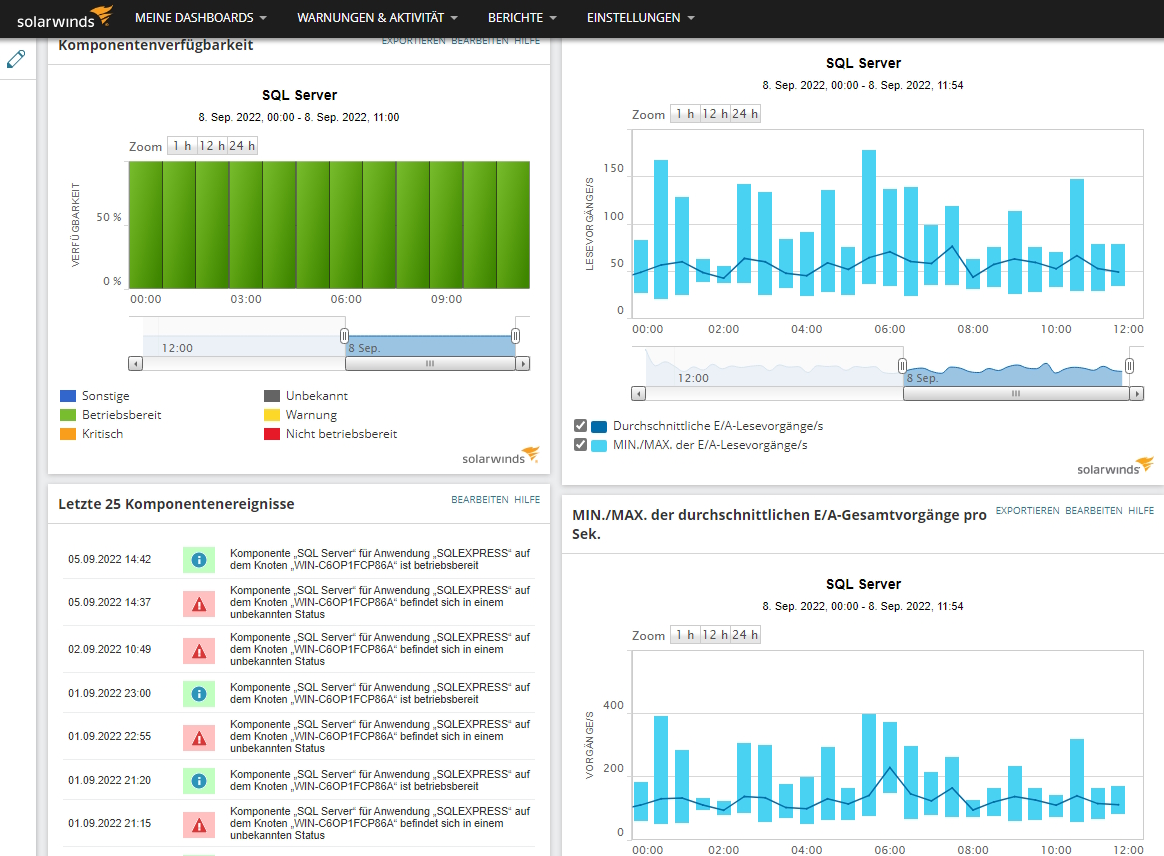

Hybrid Cloud Observability wird über ein zentrales Verwaltungswerkzeug auf Browserbasis administriert. Das gleiche Werkzeug kommt auch zum Monitoring zum Einsatz. Auf diese Weise erscheinen alle relevanten Informationen aus dem lokalen Netz und aus der Cloud in einem einheitlichen Interface. Flexibel anpassbare Dashboards sorgen dafür, dass immer die Informationen im Mittelpunkt stehen, die für die jeweilige Umgebung am relevantesten sind. Die erfassten Daten lassen sich entweder in Echtzeit oder über den Zeitverlauf hinweg darstellen und Widgets und Diagramme heben besonders wichtige Informationen hervor.

Das integrierte Abhängigkeits-Mapping ist dazu in der Lage, Abhängigkeiten zwischen Diensten und Komponenten automatisch zu erfassen, kritische Pfade zu visualisieren und eine logische und physische Netzwerktopologie zu erstellen. Trends und Probleme macht Hybrid Cloud Observability durch Ablaufverfolgungen, Protokollanalysen und die Kreuzkorrelation von Kennzahlen sichtbar. Auf diese Weise wird die Zahl der Warnungen auf intelligente Art und Weise verringert.

Um die Leistung der überwachten Komponenten im Blick zu behalten, steht eine Bandbreitenanalyse zur Verfügung, die Probleme diagnostiziert und erkennt und automatisiert Warnungen ausgibt. Außerdem misst das System mittels Roundtrip-Analysen die Antwortzeiten der vorhandenen Applikationen und kann eine Deep Packet Inspection durchführen.

Heterogene Verwaltungslösung

Um die Informationen bei den Netzwerkkomponenten abzurufen, setzt Hybrid Cloud Observability auf Technologien wie SNMP und WMI. Sie kann auch auf Daten von beispielsweise Palo-Alto-Systemen und Cisco Nexus sowie aus den Clouds Azure und AWS zugreifen. Insgesamt bringt die Software über 1000 Vorlagen mit, die sich im Rahmen der Anwendungsverwaltung nutzen lassen. Laut SolarWinds werden dadurch etwa 99 Prozent der bei den Kunden aktiven Applikationen direkt unterstützt. Das noch fehlende Prozent lässt sich dann im Betrieb über Assistenten einbinden, die dabei helfen, die wichtigsten Daten abzufragen.

In Bezug auf die Sicherheit lässt sich Hybrid Cloud Observability auch verwenden, um Firmware-Schwachstellen oder fehlende Patches zu finden. Die Software ist sogar dazu in der Lage, das Event-Log des Active Directory zu analysieren und so festzustellen, auf welchen Systemen sich wann jemand mit einem Administratorkonto eingeloggt hat.

Die Ersten Schritte im normalen Betrieb

Im Test installierten wir Hybrid Cloud Observability auf einem Server in unserem Netz und überwachten damit unsere Komponenten, wie beispielsweise Webserver, Docker-Installationen, Virtualisierungsumgebungen oder auch SQL-Datenbanken. Nachdem alles wie erwartet lief, ließen wir das Werkzeug zunächst einmal ein paar Tage Daten sammeln, damit es unser Netz kennenlernen konnte. Anschließend arbeiteten wir mit den gewonnenen Informationen, richteten Alerts ein und konfigurierten diverse Berichte. Zum Schluss analysierten wir unsere Ergebnisse.

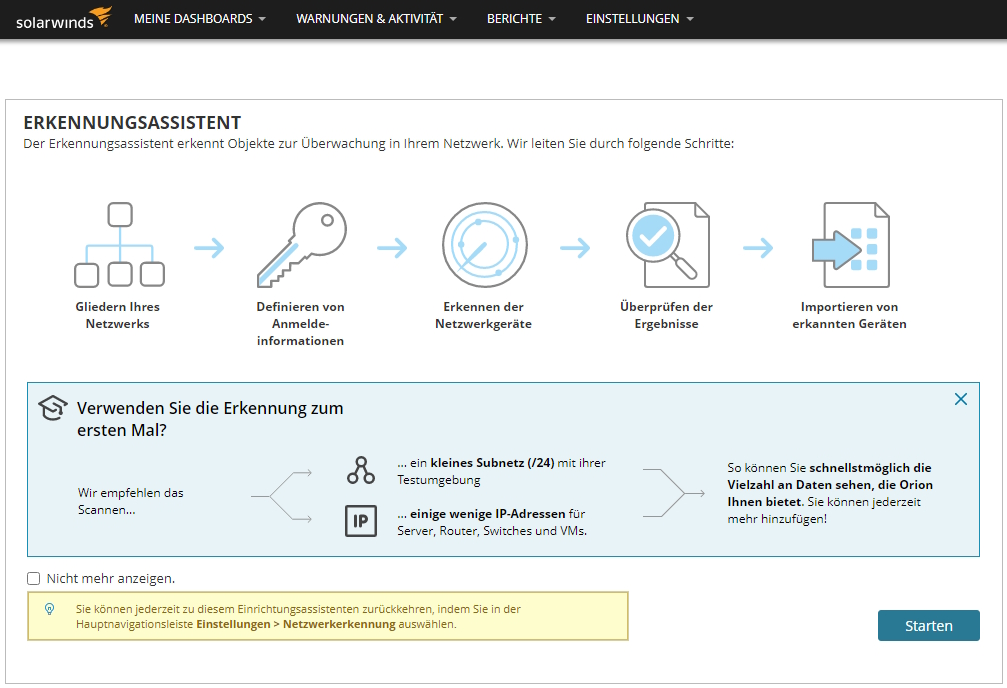

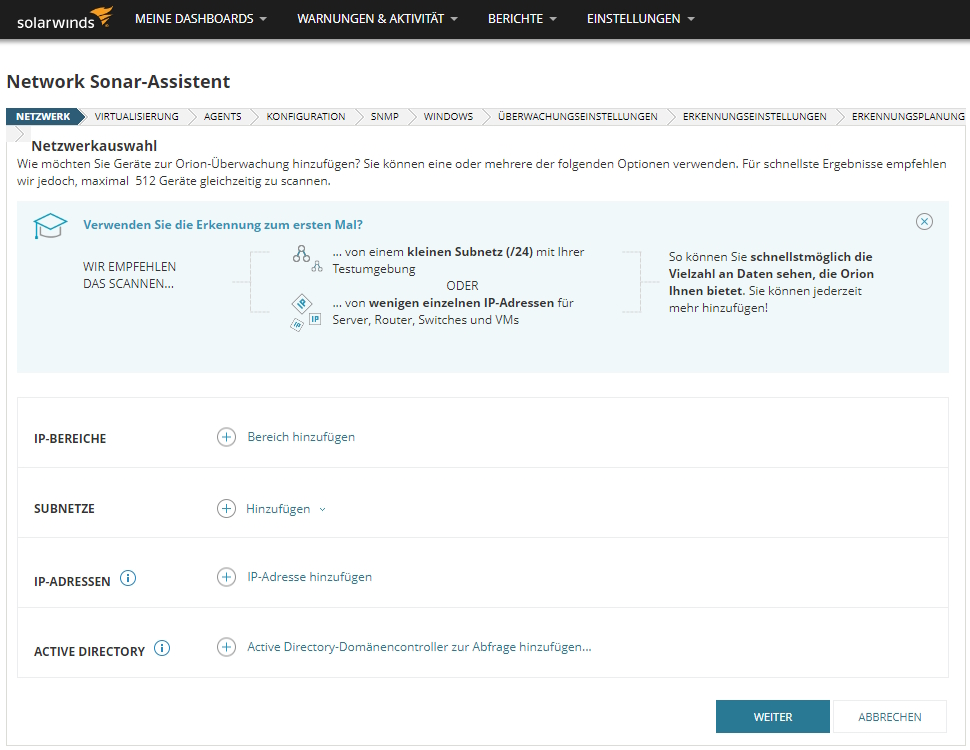

Nach dem Abschluss der Installation müssen die Verantwortlichen beim ersten Zugriff auf das Webinterface der Lösung zunächst einmal ein Passwort für den "Admin"-Account vergeben. Das ist sehr sinnvoll, da auf diese Weise vermieden wird, dass irgendwelche Installationen mit Standard-Passwörtern betrieben werden. Sobald das erledigt war, startete der Discovery-Wizard, der dabei hilft, die im Netz vorhandenen Komponenten zu erkennen. Für die Discovery können die Administratoren entweder IP-Adressbereiche, Subnetze, einzelne IP-Adressen oder das Active Directory verwenden. Wir scannten im Test unser Subnetz und gaben zusätzlich unseren Domänencontroller an, damit die Active-Directory-Komponenten direkt übernommen werden konnten.

Im nächsten Schritt möchte der Assistent wissen, welche Virtualisierungsumgebungen er mit in den Discovery-Vorgang aufnehmen soll. Dabei unterstützt das System Nutanix, VMware und Hyper-V. Im Test gaben wir an dieser Stelle unseren Hyper-V-Server und einen ESXi-Hypervisor an. Anschließend teilten wir dem Wizard noch die ssh-Zugangsdaten unserer Netzwerkgeräte, die bei uns verwendeten Netzwerk-Community-Strings und die Windows-Domänen-Credentials mit. Danach ließen wir die Discovery durchlaufen.

Im Test dauerte der Vorgang über ein Subnetz mit etwa 2000 Adressen ungefähr eine halbe Stunde. Dabei wurden alle vorhandenen Komponenten wie erwartet gefunden. Nach dem Abschluss des Scans zeigte uns der Wizard die gefundenen Gerätetypen in einer Übersicht an und wir konnten auswählen, welche davon wir in unsere Überwachungsumgebung importieren wollten. Im Test banden wir alles ein.

Die Arbeit nach der ersten Erkennung

Nach der Installation empfiehlt der Hersteller, nach der ersten Erkennung des Netzes zunächst einmal sämtliche Alarme zu deaktivieren, da diese nur Vorlagen sind und im Zweifelsfall nicht zu dem jeweils vorhandenen Netzwerk passen. Wir folgten dieser Empfehlung und ließen das System erst einmal eine Woche Daten sammeln. Wir legten davor allerdings noch einen automatischen Netzwerkscan an, der unser Netz täglich durchsuchte, damit die Überwachungsumgebung auf dem aktuellen Stand blieb.

Während das System Daten sammelt, misst es unterschiedliche Datenpunkte und erstellt nach sieben Tagen eine Baseline. Diese lässt sich nutzen, um Schwellwerte für Alarme zu setzen. Abgesehen davon ermöglicht sie auch das Betreiben von Forecasting, also das Erstellen von Voraussagen darüber, wie lang es noch dauern wird, bis der Speicher erweitert werden muss und Ähnliches. Bei diesen Voraussagen gilt, je mehr Daten verfügbar sind, desto besser. Die Schwellwerte für die Alerts lassen sich aber schon nach einer Woche sinnvoll setzen.

Während die Datensammelphase lief, machten wir uns im Test daran, das Produkt so zu konfigurieren, dass es unseren Erwartungen entsprach. Dazu entfernten wir alle Widgets, die wir nicht brauchten, aus dem Übersichts-Dashboard und fügten Widgets, die für uns von Interesse waren, hinzu. Zusätzlich legten wir unter "Einstellungen / Alle Einstellungen / Benutzerdefinierte Einstellungen" einen neuen Eintrag namens "DeviceType" an und definierten die dazugehörigen Werte als "Server", "Endpoint" und "Netzwerkinfrastruktur". Anschließen wiesen wir unseren gefundenen Geräten den jeweils zu ihnen passenden DeviceType zu. Danach konnten wir das Widget "Alle Knoten" im Übersichts-Dashboard so konfigurieren, dass es die Geräte nach DeviceType gruppiert anzeigte. Das war deutlich übersichtlicher als die Default-Einstellung nach Herstellern.

Die Arbeit mit NetPath

Nachdem alle Knoten wunschgemäß arbeiteten, wendeten wir uns der NetPath-Funktionalität zu. NetPath steht unter "Meine Dashboards / Netzwerk / NetPath-Dienste" zur Verfügung und eignet sich dazu, den Pfad zu visualisieren, den eine Anwendung durch unterschiedliche Netze nimmt. Mit der Funktion lassen sich unter anderem Informationen darüber herausfinden, wie gut die Verbindung zwischen dem Domänencontroller und dem Exchange-Server ist, wenn sich diese beiden Komponenten an unterschiedlichen Orten befinden. Alternativ gibt das Feature auch Aufschluss über den Weg, den die Daten von Mitarbeitern nehmen, die Anwendungen in der Cloud einsetzen.

Ein NetPath-Dienst wird über den Eintrag "Neuen Dienst erstellen" angelegt. Dabei fragt das System nach dem zu überprüfenden Hostnamen und Port sowie einem optionalen Alias und dem Untersuchungsintervall. Nach ein paar Minuten ist der Pfad über das Webinterface abrufbar. Die IT-Verantwortlichen können dann mit der Maus über die einzelnen Einträge fahren, um weitere Informationen wie die IP-Adresse des jeweiligen Hops, den Besitzer und Ähnliches herauszufinden. Außerdem zeigt die Pfadübersicht an, in welchen Teilbereichen welche Latenzen anfallen.

Interessant ist auch die Übersicht über IP-Subnetze. Die Administratoren sind im Betrieb dazu in der Lage, unter "Meine Dashboards / IP-Adressen / Manage Subnets & IP Addresses", Subnetze hinzuzufügen und dann ein Widget zum Standard-Dashboard hinzuzufügen, das Informationen über dieses Subnet, wie den Status und den Nutzungsgrad, umfasst.

PerfStack sorgt für Übersicht

Im nächsten Schritt des Tests nahmen wir die "PerfStack"-Funktionalität unter die Lupe. Dazu wechselten wir nach "Meine Dashboards / Haushalt / Leistungsanalyse" und fügten unseren Router zu PerfStack hinzu. Dann konnten wir auf "Alle anderen mit dieser Entität verwandten Entitäten hinzufügen" gehen und unser externes Interface selektieren. Zu diesem standen dann viele verschiedene Informationen bereit, wie "Verfügbarkeit" und "Datenverkehr". Im Test interessierten wir uns für den Gesamtdurchschnitt der empfangenen und gesendeten Bits. Wir fügten diese Daten demzufolge zu unserer Metrik hinzu, gaben ihr einen Namen und speicherten sie ab. Anschließend konnten wir sie wieder als Widget zu unserem Dashboard hinzufügen und erhielten so stets Informationen über unseren Internetverkehr.

Das Erstellen von Karten des Netzwerks

Wechselt ein IT-Verantwortlicher nach "Meine Dashboards / Haushalt / Orion Karten" so kann er eine Karte des Netzwerks erstellen. Dazu muss er lediglich die gewünschten Geräte aus der Übersicht auf der linken Seite auf die Karte ziehen und den Eintrag "Verwandte Entitäten anzeigen" auswählen. Dann erscheinen die verbundenen Geräte mit den Connections in der Map. Hybrid Cloud Observability verwendet dazu LLDP-Informationen, es besteht aber auch die Möglichkeit, die Karte manuell anzupassen.

Fazit

Die Funktionalität von Hybrid Cloud Observability geht deutlich über reines Monitoring hinaus. Die Software ersetzt viele andere Werkzeuge und bringt so unterschiedliche Teams zusammen. Administratoren können mit der Lösung zudem herausfinden, wie die einzelnen Applikationen des Unternehmens miteinander kommunizieren.

Im Test ergaben sich keine Probleme dabei, nach der anfänglichen Datensammelphase aussagekräftige Alerts zu definieren und die bereitgestellten, informativen Berichte ließen sich ebenfalls ohne Schwierigkeiten nutzen. Abgesehen davon lässt sich das Produkt verwenden, um Metriken zu vergleichen und Probleme darzustellen. Auf diese Weise können die Administratoren herausfinden, welches Problem zu welchem Aufgabenbereich gehört.

Somit ist Hybrid Cloud Observability ein Werkzeug, das sich für "IT-Generalisten" eignet, also IT-Mitarbeiter, die großes übergreifendes Fachwissen haben, denen aber tiefgehende Kenntnisse in einzelnen Bereichen abgehen, wie beispielsweise der Administration von SQL-Servern oder AWS-Komponenten. Die Software bietet für diese Anwendergruppe auch viele Erklärungen für die einzelnen Einträge und hilft so konkret dabei zu klären, ob der IT-Verantwortliche ein Problem selbst lösen kann, oder ob er auf einen Spezialisten zurückgreifen muss. Laden Sie hier die PDF-Langversion des Tests herunter.

Dieser Test wurde von SolarWinds beim IT-Testlab Dr. Götz Güttich in Auftrag gegeben.