Linux immer mehr im Fokus von Angreifern

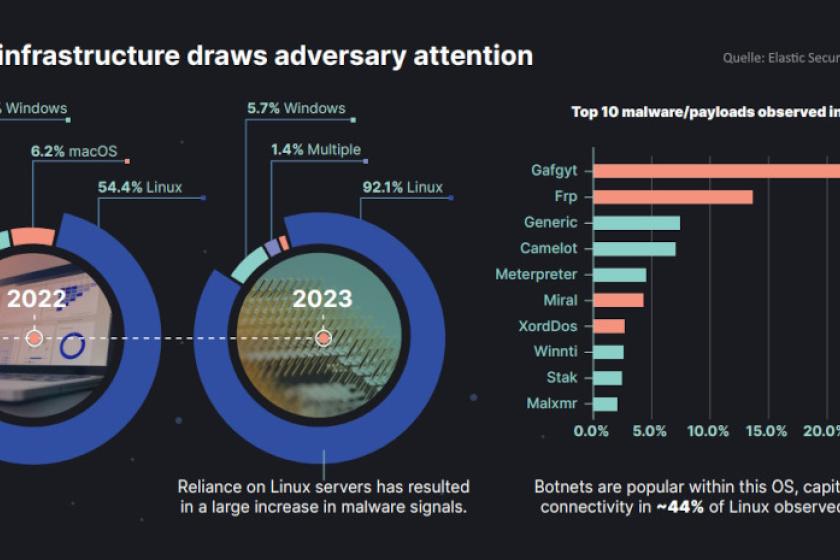

Ransomware ist weiter auf dem Vormarsch und diversifiziert sich gleichzeitig immer mehr. Das ist das Ergebnis des zweiten Elastic Global Threat Report, für den die Elastic Security Labs in den letzten zwölf Monaten mehr als 1 Milliarde Datenpunkten analysiert haben. Weitere Resultate: Mehr als die Hälfte aller beobachteten Malwareinfektionen fand auf Linux-Systemen statt und Credential-Access-Verfahren bei Einbrüchen in Cloudsysteme gehören inzwischen zum Standard.

Der Großteil der im Elastic Global Threat Report beobachteten Malware setzte sich aus einigen wenigen, weit verbreiteten Ransomware-Familien und sogenannten COTS-Tools (Commercial Off-the-Shelf) zusammen. Die am weitesten verbreiteten Vertreter, die die Security-Forscher anhand von Signaturen identifiziert haben, sind BlackCat, Conti, Hive, Sodinokibi und Stop. Sie waren für etwa 81 Prozent aller Ransomware-Aktivitäten verantwortlich. COTS-Malware-Funktionen wie Metasploit und Cobalt Strike standen hinter 5,7 Prozent aller Signaturereignisse. Auf Windows-Systemen machten diese Familien etwa 68 Prozent aller Infektionsversuche aus. Etwa 91 Prozent der Malware-Signaturereignisse stammten von Linux-Endpoints, während die Zahl bei Windows-Endpoints nur bei etwa 6 Prozent lag.

Technisch besonders versierte Threat-Gruppen umgehen Sicherheitsmaßnahmen, indem sie sich auf Edge-Geräte, Appliances und andere Plattformen mit sehr geringer Sichtbarkeit zurückziehen. Organisationen mit großen Windows-Umgebungen sollten zudem anfällige Gerätetreiber aufspüren, um diese grundlegenden Technologien zu deaktivieren. Doch auch in Apple-Umgebungen droht laut dem Bericht Gefahr: Das macOS-spezifische Credential-Dumping war für 79 Prozent aller Credential-Access-Fälle verantwortlich – im Vergleich zum Vorjahr ein Anstieg von etwa 9 Prozent.

Auch beim Thema Cloudsecurity verheißt der Report nichts Gutes: Je mehr Unternehmen von der lokalen Bereitstellung auf hybride oder vollständig cloudbasierte Umgebungen umstellen, desto stärker werden Fehlkonfigurationen, lockere Zugriffskontrollen, ungesicherte Anmeldedaten und nicht funktionierende PoLP-Modellen (Principle of Least Privilege) ausgenutzt. So standen etwa 53 Prozent der Credential-Access-Ereignisse im Zusammenhang mit kompromittierten legitimen Microsoft Azure-Konten. Etwa 61 Prozent aller Kubernetes-spezifischen Signale entfielen auf Discovery.Dabei handelte es sich überwiegend um unerwartete Dienstkontoanfragen, die abgelehnt wurden.